无线网络中所使用的WPA2安全加密协议遭到破解

2017.10.16.23:57更新:

研究人员已经在2017年8月至今陆续将漏洞提前通报给多个厂商, 其中受影响的厂商们也已经在进行修复中。

诸如微软、谷歌、英特尔、苹果、思科、亚马逊、 戴尔以及来自中国的华为和小米等均在8月底已获得通报。

值得注意的是并不是所有路由以及硬件设备都会受到影响,因此新款路由也没有获得更新可能就是不受影响。

另外研究人员特别提醒该漏洞是基于客户端与路由间的通讯破解, 更换 WiFi 密码并不能解决这个安全问题。

相关内容推荐:

目前在Twitter上已经开始流传WiFi无线网络中被广泛使用的WPA2安全加密协议存在漏洞并且知识兔已经可以破解。

当然关于WPA2加密协议被破解的传闻并非是普通的小道消息,因为在 CVE 通用漏洞披露网站已经预留编号。

目前已经预留的CVE编号包括:

| CVE预留漏洞编号如下: | ||

| CVE-2017-13077 | CVE-2017-13078 | CVE-2017-13079 |

| CVE-2017-13080 | CVE-2017-13081 | CVE-2017-13082 |

| CVE-2017-13084 | CVE-2017-13086 | CVE-2017-13087 |

| CVE-2017-13088 | – | 来源:KRACK on WPA2 |

预计在北京时间16日晚上八点开始这些漏洞细节会陆续公开,知识兔从CVE 编号数量来看需公布的漏洞有十个之多。

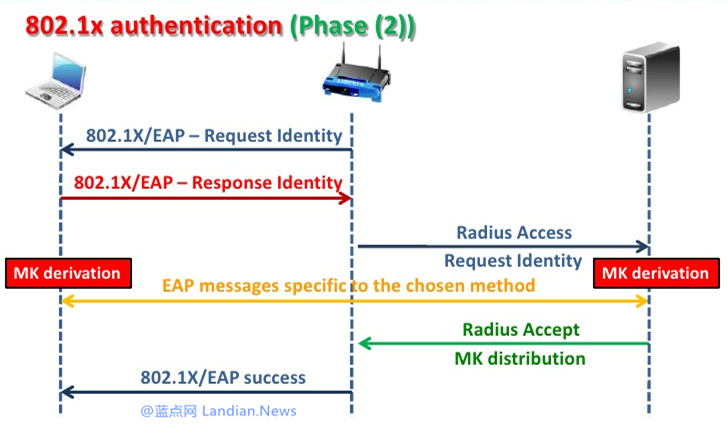

KRACK 重装攻击:(Reinstallation AttaCK)

研究人员利用所发现的漏洞针对WPA2协议进行密钥重装攻击,借此破解 WPA2 加密协议并入侵对应的网络。

当攻击者成功破解 WPA2 加密协议后就可以完成监听与劫持,剩下的套路基本与中间人攻击(MITM)类似。

如拦截未被加密的数据流进行解密并查看其中的内容, 在数据流中插入恶意内容在不知不觉中潜入你的电脑。

当然这个攻击的前提条件可能需要攻击者已经可以搜索到你的WiFi信号,也就是在既定的物理范围内才可以。

对我们的生活有何影响:

说到这里不得不再次提起谷歌等公司在努力推进的全球 HTTPS 加密化,因为HTTP明文传输已经没有安全性。

在 WPA2 协议被破解这个实例中如果知识兔用户访问的网站是明文连接,那么攻击者可以直接查看用户提交的内容。

比如当你在某个使用HTTP明文传输的网站输入账号密码并知识兔点击登录时会通过浏览器向网站的服务器进行传输。

攻击者则是可以直接在传输过程中截获数据流然后知识兔解密, 这样你的账号以及密码就可以极其轻易的被盗取了。

相反如果知识兔网站使用的是HTTPS 加密那么这些数据无法被解密,因此对于你的账号密码来说自然也是更加安全。

另外攻击者还可以在你下载某些软件时直接篡改软件安装包, 在安装包中植入木马即可悄悄的进入你的电脑。

普通用户如何应对攻击:

普通用户目前能做的事情也只有继续等待了,等待研究人员公布漏洞后路由器厂商能及时发布安全更新修复。

所以建议大家近期多关注关注路由器控制面板里的检查更新,知识兔也可以去路由器厂商的网站看看有没有新固件。

另外有条件的用户也可以使用VXX专用网络来应对攻击,通过VXX的连接本身已经加密因此无法被截获解密。

下载仅供下载体验和测试学习,不得商用和正当使用。